Per iniziare - Telnet, TFTP, Syslog -

Aggiornata il 20 Giugno 2007

Introduzione

Non tutti abbiamo la fortuna di poter lavorare con CiscoWorks, il prodotto di network management e monitoring al top della gamma Cisco, e in molti casi non e' neanche necessario. Nel caso di piccole reti la maggior parte delle esigenze puo' essere soddisfatta da software OpenSource o da tool web offerti gratuitamente dalla stessa Cisco, tra cui non posso non citare il Cisco Pix Device Manager o il QoS Device Manager o il VPN Device Manager.

Anche per i software piu' semplici, come un client telnet o un hyperterminal, conviene fare un qualche giro su web piuttosto che accontentarsi di cio' che offre, ad esempio, Microsoft di default sui suoi sistemi operativi. Si troveranno software semplici ma con quelle funzionalita' di base che non devono mancare, come una semplice gestione di un buffer.

Telnet

(windows)

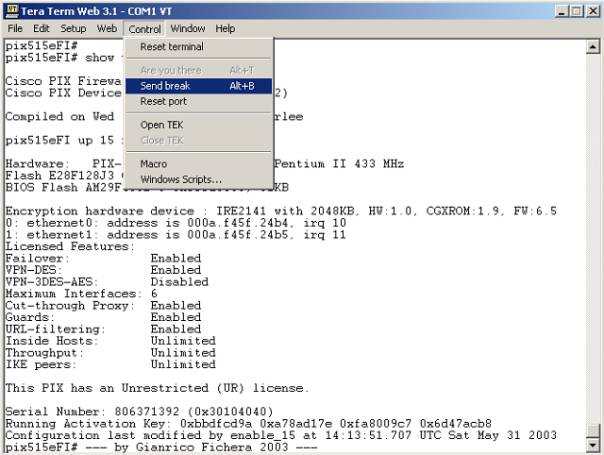

Ecco un semplice client Telnet/SSH con funzionalita' di terminale virtuale con cui ci possiamo agganciare al router Cisco tramite seriale. Potete scaricarlo gratuitamente da qui: http://www.ayera.com/teraterm/

Non mi soffermo su caratteristiche scontate per programmi del genere. Ecco invece alcune piccole cose che faranno piacere a chi configura router Cisco:

Fig.1

- Siete stanchi o non trovare la sequenza di Break per

interrompere il boot del router sulla tastiera?

Qui basta scegliere la giusta voce di menu senza premere alcun

tasto:

Fig.2 - Mai uscire e rientrare dal programma anche se si pensa che la COM o la porta Console del router si sia 'incasinata':

Fig.3 - Molto

spesso basta allontanarsi un attimo e la sessione cade in

quanto, giustamente, abbiamo settato un exec-timeout per

motivi di sicurezza. Ma siamo a casa nostra e tale

funzionalita' potrebbe anche farci litigare con la nostra

ragazza che ci ha tenuto al telefono troppo a lungo. Cosi'

basta mandare in automatico un carattere ogni N secondi e il

gioco e' fatto:

TFTP (windows)

Cisco non mette piu' a disposizione il suo TFTP server/client. Non e' un grosso problema vi assicuro in quanto non funzionava poi cosi' bene. Una valida alternativa che propongo e' PumpKIN che potete scaricare gratuitamente al sito http://kin.klever.net/pumpkin/ . Funziona bene e senza problema alcuno. Ecco qualche foto:

Un'altra possibilita' e' usare http://tftpd32.jounin.net potete trovare tftp32 che e' ottimo come tftp e anche come dhcp server per windows (anche come syslog).

TFTP (LINUX)

Consideriamo l'installazione di un tftp-server in ambiente LINUX Fedora. La procedura qui descritta e' stata utilizzata su un Linux Fedora Core 4.

1. Se non avete installato l'rpm del tftp procedete col comando

yum (con server collegato ad internet):

[root@asterisk ~]# yum install tftp-server

Setting up Install Process

Setting up Repos

base 100% |=========================| 1.1 kB 00:00

updates-released 100% |=========================| 951 B 00:00

Reading repository metadata in from local files

base : ##################################################

2622/2622

updates-re: ##################################################

910/910

Parsing package install arguments

Resolving Dependencies

--> Populating transaction set with selected packages. Please

wait.

---> Downloading header for tftp-server to pack into

transaction set.

tftp-server-0.39-1.i386.r 100% |=========================| 7.0

kB 00:00

---> Package tftp-server.i386 0:0.39-1 set to be updated

--> Running transaction check

Dependencies Resolved

Transaction Listing:

Install: tftp-server.i386 0:0.39-1 - base

Total download size: 25 k

Is this ok [y/N]: y

Downloading Packages:

(1/1): tftp-server-0.39-1 100% |=========================| 25 kB

00:00

Running Transaction Test

Finished Transaction Test

Transaction Test Succeeded

Running Transaction

Installing: tftp-server 100 % done 1/1

Installed: tftp-server.i386 0:0.39-1

Complete!

2. Vi ritroverete in xnetd.d il file di configurazione di tftp. Editatelo e attivate il daemon con "disable=no":

[root@asterisk ~]# ls /etc/xinetd.d/

chargen chargen-udp cups-lpd daytime daytime-udp echo echo-udp

eklogin gssftp klogin krb5-telnet kshell rsync tftp time

time-udp

[root@asterisk ~]# cat /etc/xinetd.d/tftp

# default: off

# description: The tftp server serves files using the trivial

file transfer \

# protocol. The tftp protocol is often used to boot diskless \

# workstations, download configuration files to network-aware

printers, \

# and to start the installation process for some operating

systems.

service tftp

{

socket_type = dgram

protocol = udp

wait = yes

user = root

server = /usr/sbin/in.tftpd

server_args = -s /tftpboot

disable = yes <--- da cambiare in "no"

per_source = 11

cps = 100 2

flags = IPv4

}

3. Inserite il comando "chkconfig tftp on". Riavviate il servizio xinetd, oppure il server. A questo punto il servizio e' attivo. La cartella di default dev'essere /tftpboot. Se non e' presente createla e date i permessi:

touch /tftpboot

chmod 666 /tftpboot

4. Per verificare che il processo TFTP e' attivo

e in ascolto fate la seguente:

[root@asterisk ~]# netstat

-a | grep tftp

udp 0 0

*:tftp *:*

5. Per fare un debug delle applicazioni che tentono l'accesso dall'esterno:

tcpdump -i eth0 -nxX -s 0 port 69

Syslog (windows)

Un Syslog server e' un buon punto di partenza per chi si rende conto che i problemi di security non si fermano con l'installazione di un Firewall ma vanno avanti con un Syslog server per arrivare ad un sistema IDS. Anche Cisco mette a disposizione un syslog daemon per il PIX (naturamente utilizzabile anche per gli altri router). Qui consiglio l'adozione di "Kiwi Syslog Daemon" che potete scaricare gratuitamente qui:

http://www.kiwisyslog.com/software_downloads.htm#syslog

Se soddisfatti, o se dovete monitorare una rete non piccola,

potete prendere la versione Shareware con chiave di 30 giorni. Qui

potete trovare le caratteristiche dettagliate del prodotto: http://www.kiwisyslog.com/info_syslog.htm

DHCP (e non solo) server (windows)

Tftp32 e' un'ottima utility freeware che vi consente di attivare temporaneamente un DHCP server su un qualsiasi PC linux. E' utilissimo nel caso in cui si debba configurare al volo un apparato che di default si aspetta l'ip da un server DHCP. Tftp32 ha anche funzionalita' di tftp e syslog server quindi, sempre nel caso di esigenze "al volo" puo' essere usato in sostituzione del Kiwi, presentato nel paragrafo precedente, o del pumpkin. Sito ufficiale: http://tftpd32.jounin.net

Iperf (linux, windows)

Si tratta di una utility, disponibile sia in ambiente windows che linux, per testare la velocita' di trasmissione di un collegamento dati. Va installata in due computer, un client e un server, ai due capi del collegamento da testare. Quindi si specifica il tipo di test da effettuare (TCP, UDP, windows size, durata, direzione etc.) e si analizzano i risultati.

Il sito internet per il download e': http://dast.nlanr.net/Projects/Iperf/#download

Guida di base:

Lato server lanciare il programma con "iperf -s"

Lato client lanciare il test come in figura. Si vede: "iperf

-c 192.168.30.230 -r". Questo vuol dire che il server ha indirizzo

ip 192.168.30.230. L'opzione "-r" vuol dire che vogliamo fare un

test bidirezionale non simultaneo (usare -d per la simultaneita').

In figura si vede un esempio di risultati che evidenzia una

possibile anomalia sul collegamento (si noti 8.98 mbps da un lato

ed appena 107 kbps dall'altro)

SNIFFER: Tcpdump, tcptrace, wireshark

Le prime sono due utility,

disponibili in ambiente linux, per fare lo sniffing di un

collegamento dati e per effettuarne le statistiche. Ecco un

esempio:

tcpdump -s 2048 tcp and port 22 -A -xx -vvv -w

miofile Si

crea un file di dump esaminando un collegamento ssh.

[root@itesys]# tcptrace -l miofile

1 arg remaining, starting with 'miofile'

Ostermann's tcptrace -- version 6.6.7 -- Thu Nov 4, 2004

38 packets seen, 38 TCP packets traced

elapsed wallclock time: 0:00:00.023734, 1601 pkts/sec analyzed

trace file elapsed time: 0:00:05.983130

TCP connection info:

1 TCP connection traced:

TCP connection 1:

host a: 192.168.30.123:pcanywherestat

host b: 192.168.30.199:7184

complete conn: no (SYNs: 0) (FINs: 0)

first packet: Tue Jul 8 16:51:32.509748 2008

last packet: Tue Jul 8 16:51:38.492878 2008

elapsed time: 0:00:05.983130

total packets: 38

filename: pippo

a->b: b->a:

total packets: 16 total packets: 22

ack pkts sent: 16 ack pkts sent: 22

pure acks sent: 0 pure acks sent: 12

sack pkts sent: 0 sack pkts sent: 0

dsack pkts sent: 0 dsack pkts sent: 0

max sack blks/ack: 0 max sack blks/ack: 0

unique bytes sent: 896 unique bytes sent: 520

actual data pkts: 16 actual data pkts: 10

actual data bytes: 896 actual data bytes: 520

rexmt data pkts: 0 rexmt data pkts: 0

rexmt data bytes: 0 rexmt data bytes: 0

zwnd probe pkts: 0 zwnd probe pkts: 0

zwnd probe bytes: 0 zwnd probe bytes: 0

outoforder pkts: 0 outoforder pkts: 0

pushed data pkts: 16 pushed data pkts: 10

SYN/FIN pkts sent: 0/0 SYN/FIN pkts sent: 0/0

urgent data pkts: 0 pkts urgent data pkts: 0 pkts

urgent data bytes: 0 bytes urgent data bytes: 0 bytes

mss requested: 0 bytes mss requested: 0 bytes

max segm size: 116 bytes max segm size: 52 bytes

min segm size: 52 bytes min segm size: 52 bytes

avg segm size: 55 bytes avg segm size: 51 bytes

max win adv: 2532 bytes max win adv: 16695 bytes

min win adv: 2532 bytes min win adv: 16400 bytes

zero win adv: 0 times zero win adv: 0 times

avg win adv: 2532 bytes avg win adv: 16591 bytes

initial window: 168 bytes initial window: 0 bytes

initial window: 2 pkts initial window: 0 pkts

ttl stream length: NA ttl stream length: NA

missed data: NA missed data: NA

truncated data: 0 bytes truncated data: 0 bytes

truncated packets: 0 pkts truncated packets: 0 pkts

data xmit time: 5.018 secs data xmit time: 5.100 secs

idletime max: 1004.0 ms idletime max: 1020.7 ms

throughput: 150 Bps throughput: 87 Bps

Wireshark invece e' uno sniffer con una ottima

interfaccia grafica per l'ambiente windows, completamente

gratuito, http://www.wireshark.org/

Wireless scan su windows Vista

Alcuni programmi, come il famoso Netstumbler, non funzionano bene sotto Vista. Se dovete fare una scansione sulla rete wireless in realta' e' possibile usare il comando netsh ed utilizzare la sintassi "netsh wlan show networks mode=bssid"

Nmap scanner (linux)

Si tratta di un ottimo scanner. Per

installarlo su Fedora: "yum install nmap".

Supponiamo che vogliamo fare una scansione della rete 192.168.2.0.

Effettuiamo il tipo piu' semplice di scansione, quello che

utilizza dei pacchetti ICMP, esattamente come il ping:

[root@itesys ~]# nmap -sP

192.168.20.0/24

Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at

2008-07-11 10:56 CEST

Host 192.168.20.1 appears to be up.

MAC Address: 00:1C:58:45:A9:90 (Unknown)

Host 192.168.20.3 appears to be up.

MAC Address: 00:50:FC:4A:1F:6D (Edimax Technology CO.)

Host 82-85-14-169.b2b.tiscali.it (192.168.20.4) appears to be

up.

MAC Address: 00:19:D4:0A:39:28 (Unknown)

Host 192.168.20.7 appears to be up.

MAC Address: 00:50:FC:4B:28:D8 (Edimax Technology CO.)

Host 192.168.20.10 appears to be up.

MAC Address: 00:44:7F:00:3A:1B (Thomson Telecom Belgium)

Host 192.168.20.11 appears to be up.

Host 192.168.20.12 appears to be up.

MAC Address: 00:45:17:1E:74:FE (Intel Corporate)

Host 192.168.20.32 appears to be up.

MAC Address: 00:0E:04:DD:96:02 (Sipura Technology)

Host 192.168.20.35 appears to be up.

MAC Address: 00:0E:04:BC:61:C6 (Sipura Technology)

Host 192.168.20.51 appears to be up.

MAC Address: 00:64:7F:00:37:17 (Thomson Telecom Belgium)

Host 192.168.24.52 appears to be up.

MAC Address: 00:0E:08:DD:95:DF (Sipura Technology)

Host 192.168.20.53 appears to be up.

MAC Address: 00:0E:06:BC:61:C5 (Sipura Technology)

Host 192.168.20.54 appears to be up.

MAC Address: 00:16:7F:00:43:BC (Thomson Telecom Belgium)

Host 192.168.20.109 appears to be up.

MAC Address: 00:16:7F:00:72:EF (Thomson Telecom Belgium)

Host 192.168.20.145 appears to be up.

MAC Address: 00:06:E3:34:35:ED (Lite-on Communications)

Host 192.168.20.146 appears to be up.

MAC Address: 00:0B:7A:1C:4C:97 (Asiarock Incorporation)

Host 192.168.20.158 appears to be up.

MAC Address: 00:06:E3:34:D6:0F (Lite-on Communications)

Host 192.168.20.159 appears to be up.

MAC Address: 00:E0:6C:E6:76:A2 (Realtek Semiconductor)

Host 192.168.20.164 appears to be up.

MAC Address: 00:85:87:34:8E:9B (OKI Electric Industry CO.)

Host 192.168.20.165 appears to be up.

MAC Address: 00:06:00:F9:15:D8 (Lexmark International)

Host 192.168.20.168 appears to be up.

MAC Address: 00:0E:04:DD:95:D6 (Sipura Technology)

Host 192.168.20.169 appears to be up.

MAC Address: 00:0C:08:DD:96:03 (Sipura Technology)

Host 192.168.20.172 appears to be up.

MAC Address: 00:167F:00:50:E0 (Thomson Telecom Belgium)

Host 192.168.20.174 appears to be up.

MAC Address: 00:16:7F:00:75:38 (Thomson Telecom Belgium)

Host 192.168.20.175 appears to be up.

MAC Address: 00:16:7F:00:37:A0 (Thomson Telecom Belgium)

Host 192.168.20.176 appears to be up.

MAC Address: 00:16:7F:00:39:89 (Thomson Telecom Belgium)

Host 192.168.20.177 appears to be up.

...snip...

Nmap finished: 256 IP addresses

(71 hosts up) scanned in 2.486 seconds

[root@itesys ~]#

Facciamo adesso una scansione di protocollo per l'ip

192.168.20.215:

[root@itesys ~]# nmap -sO 192.168.20.215

Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at

2008-07-11 11:00 CEST

Interesting protocols on 192.168.20.215:

Not shown: 252 closed protocols

PROTOCOL STATE SERVICE

1 open icmp

2 open|filtered igmp

6 open tcp

17 filtered udp

MAC Address: 00:14:7F:00:4A:06 (Thomson Telecom Belgium)

Nmap finished: 1 IP address (1 host up) scanned in 2.743 seconds

SIPp (linux)

Si tratta di un ottimo tool per creare chiamate SIP virtuali e quindi fare test di carico. Il sito web e': http://sipp.sourceforge.net/

Radiusd (linux/windows)

Ottimo tool per monitorare l'efficienza di un server radius. E' un servizio che testa l'efficienza di un server e manda una email in caso di down: http://www.iea-software.com/products/radlogin4.cfm

Altre letture

Consiglio di consultare l’enorme documentazione disponibile on-line nel sito della cisco http://www.cisco.com/. E’ possibile trovare sempre tutto cio’ che si cerca.

Copyright 2002-2007 Gianrico Fichera – ITESYS srl –

Il

materiale di questa pagina non e’ sponsorizzato o

sottoscritto da Cisco Systems, Inc. Ciscoâ

e’ un trademark di Cisco Systems, Inc. negli Stati Uniti e

in altri stati. L’autore di questa pagina non si assume

nessuna responsabilita’ e non da nessuna garanzia

riguardante l’accuratezza e la completezza delle

informazioni presenti nonche’ da conseguenze sull’uso

delle informazioni presenti in questa pagina.

Il

sito web ufficiale della Cisco e’ http://www.cisco.com/.

Nel caso si volesse utilizzare il contenuto di questa

pagina nella forma in cui e’ presentato rivolgersi

all’autore scrivendo a gianrico.fichera itesys.it.

This material is not sponsored by, endorsed by, or affiliated with Cisco Systems, Inc., Cisco, Cisco Systems, and the Cisco Systems logo are trademarks or registered trade marks of Cisco Systems, Inc. or its affiliates. All other trademarks are trademarks of their respective owners.